En los sistemas operativos basados en Linux, como Ubuntu, el usuario “root” es el superusuario con los máximos privilegios, capaz de realizar cualquier acción en el sistema. Este nivel de acceso es necesario para administrar y mantener el sistema, pero también implica un alto grado de responsabilidad y riesgo. Por defecto, Ubuntu promueve el uso del comando sudo para ejecutar tareas administrativas, en lugar de iniciar sesión directamente como root, lo que refuerza la seguridad del sistema al limitar el uso de privilegios elevados.

El acceso como root es crucial para tareas como la instalación de software, la modificación de archivos del sistema, y la configuración de servicios de red. Sin embargo, el uso indebido o inapropiado de estos privilegios puede comprometer la estabilidad y seguridad del sistema. Por lo tanto, es esencial conocer las diversas formas de obtener acceso root en Ubuntu, así como las mejores prácticas para hacerlo de manera segura y efectiva.

Este artículo explora las diferentes formas de acceder al usuario root en Ubuntu, desde el uso de comandos básicos como sudo, hasta métodos más avanzados como el modo de recuperación. Además, se discutirán las implicaciones de seguridad asociadas con cada método y se proporcionarán recomendaciones para asegurar un uso responsable de estos privilegios.

1. Uso de sudo

- Descripción:

sudoes la manera más común y segura de ejecutar comandos como root en Ubuntu. - Uso: Antepones

sudoa cualquier comando que necesite privilegios de root. Por ejemplo, para actualizar el sistema:

sudo apt update && sudo apt upgrade- Requerimiento: Necesitas estar en el archivo

/etc/sudoers, lo que normalmente implica ser parte del gruposudooadmin.

2. Uso de sudo su o sudo -i

- Descripción: Permite cambiar temporalmente al usuario root.

sudo su: Te cambia a una sesión de root. Es como abrir una nueva sesión de shell como root.

sudo susudo -i: Te inicia una nueva sesión de shell como root, cargando el entorno de usuario de root.

sudo -i3. Iniciar sesión directamente como root

- Descripción: Puedes iniciar sesión directamente como root en un terminal.

- Habilitar cuenta root: En muchas distribuciones, incluido Ubuntu, la cuenta de root está deshabilitada de forma predeterminada. Para habilitarla, necesitas asignar una contraseña:

sudo passwd root- Deshabilitar cuenta root: Para volver a deshabilitar el inicio de sesión directo como root:

sudo passwd -l root- Precaución: Usar la cuenta root directamente no se recomienda debido a los riesgos de seguridad que implica.

4. Modo de recuperación (Recovery Mode)

- Descripción: Este método se usa para obtener acceso root cuando no puedes iniciar sesión normalmente (por ejemplo, si olvidaste tu contraseña).

- Proceso:

- Reinicia la máquina.

- En el menú de GRUB, selecciona “Advanced options for Ubuntu”.

- Selecciona una opción con “Recovery mode”.

- En el menú que aparece, selecciona “root”.

- Advertencia: Este método debe usarse con precaución, ya que brinda acceso completo sin necesidad de autenticación.

5. Usar pkexec

- Descripción:

pkexeces similar asudoy permite ejecutar programas gráficos o de línea de comandos con privilegios de root. - Uso: Por ejemplo, para abrir un editor de texto con permisos root:

pkexec gedit /etc/hosts- Requerimiento: Necesitas permisos de

sudopara usarpkexec.

6. SSH como root (si está habilitado)

- Descripción: Puedes configurar un servidor SSH para permitir conexiones directas como root.

- Recomendación: No se recomienda permitir conexiones SSH directas como root por razones de seguridad.

- Configuración:

- Edita el archivo

/etc/ssh/sshd_config. - Cambia

PermitRootLoginayesy guarda el archivo. - Reinicia el servicio SSH:

- Edita el archivo

sudo systemctl restart ssh7. Usar visudo para modificar privilegios

- Descripción:

visudose usa para editar el archivo/etc/sudoersde manera segura. - Uso: Puedes agregar permisos adicionales o modificar los existentes para los usuarios que necesiten ejecutar comandos como root.

sudo visudoConsideraciones de Seguridad

- Mínimo privilegio: Es buena práctica limitar el acceso root tanto como sea posible.

- Contraseñas seguras: Usa contraseñas fuertes y cambia las predeterminadas.

- Auditoría: Mantén un registro de quién obtiene acceso a root y para qué fines.

Utilizar estos métodos para obtener acceso root debe hacerse con responsabilidad y conocimiento de los riesgos involucrados.

SUDO VS SU

1. sudo (Superuser Do)

- Propósito:

sudose utiliza para ejecutar un único comando con privilegios de superusuario. - Funcionamiento:

- Cuando usas

sudo, antepones el comando que deseas ejecutar con privilegios de root. Esto te permite ejecutar ese comando específico como si fueras root, pero sin cambiar completamente a la cuenta de root. - Ejemplo:

- Cuando usas

sudo apt update- Después de ejecutar el comando, vuelves a tu sesión normal sin privilegios elevados.

- Autenticación:

sudote pide tu propia contraseña de usuario (no la de root) para autenticarte. Esto es útil porque puedes realizar tareas administrativas sin conocer la contraseña de root. - Seguridad:

sudose configura mediante el archivo/etc/sudoers, lo que permite un control granular sobre qué usuarios pueden ejecutar qué comandos con privilegios elevados. Además,sudoregistra en un archivo de log qué comandos fueron ejecutados, lo cual es útil para la auditoría.

2. su (Substitute User o Switch User)

- Propósito:

suse utiliza para cambiar temporalmente a otro usuario, siendo común su uso para cambiar al usuario root. - Funcionamiento:

- Al usar

susin ningún argumento, cambias a la cuenta de root y comienzas una nueva sesión de shell como root. - Ejemplo:

- Al usar

su- Una vez que ingresas la contraseña de root, asumes completamente la identidad de root y tienes acceso total al sistema hasta que salgas de la sesión (usualmente con el comando

exit). - También puedes usar

supara cambiar a otros usuarios, no solo a root. Por ejemplo, para cambiar al usuario “usuario1”:

su usuario1- Autenticación:

surequiere que ingreses la contraseña del usuario al que deseas cambiar (en el caso de root, la contraseña de root). Esto significa que necesitas conocer la contraseña del usuario destino. - Seguridad:

suproporciona acceso completo a la cuenta del usuario objetivo, lo que puede ser riesgoso si no se gestiona adecuadamente. A diferencia desudo,suno limita los comandos que puedes ejecutar una vez que has cambiado de usuario.

Resumen de diferencias clave:

- Contexto de uso:

sudose usa para ejecutar un solo comando con privilegios elevados.suse usa para cambiar a otro usuario y operar dentro de su sesión, generalmente como root.

- Autenticación:

sudorequiere la contraseña del usuario que ejecuta el comando.surequiere la contraseña del usuario al que se está cambiando (comúnmente root).

- Alcance:

sudootorga privilegios solo para el comando específico que se ejecuta.suotorga acceso completo al entorno del usuario al que se cambia, hasta que se sale de la sesión.

- Seguridad:

sudoes generalmente más seguro, ya que limita los privilegios elevados a comandos específicos y registra las acciones realizadas.supuede ser menos seguro si la cuenta de root está habilitada y la contraseña se comparte o compromete.

Ambos comandos son herramientas poderosas para la administración del sistema, pero sudo es generalmente preferido en distribuciones como Ubuntu debido a sus características de seguridad más robustas y su capacidad para limitar el alcance de los privilegios elevados.

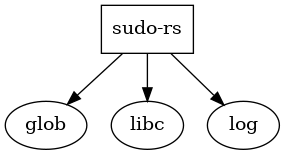

Fuera de tema: sudo-rs

sudo-rs es una implementación en Rust del comando sudo, una herramienta crucial en sistemas Unix/Linux que permite a usuarios ejecutar comandos con privilegios elevados (de superusuario). Este proyecto es un esfuerzo por reescribir sudo en el lenguaje de programación Rust, que es conocido por su enfoque en la seguridad y la prevención de errores comunes en la gestión de memoria, como los desbordamientos de buffer y las condiciones de carrera.

Características y Ventajas de sudo-rs:

- Seguridad Mejorada:

- Rust: Rust está diseñado para ser seguro y eficiente, lo que lo convierte en una opción ideal para aplicaciones de sistema como

sudo, donde la seguridad es primordial. Rust evita muchos tipos de errores comunes en C, el lenguaje en el que está escrito elsudooriginal, como los errores de desbordamiento de memoria o los punteros nulos. - Manejo de Errores: En Rust, muchos errores comunes de programación son tratados a nivel de compilador, lo que reduce la posibilidad de que existan vulnerabilidades de seguridad en el código.

- Rust: Rust está diseñado para ser seguro y eficiente, lo que lo convierte en una opción ideal para aplicaciones de sistema como

- Compatibilidad:

sudo-rspretende ser compatible con las configuraciones y usos existentes desudo, de manera que los usuarios y administradores puedan adoptarlo sin cambiar su flujo de trabajo habitual.

- Rendimiento:

- Rust es conocido por su alto rendimiento sin sacrificar la seguridad, lo que significa que

sudo-rspodría ofrecer mejoras en términos de velocidad y eficiencia en comparación con la implementación original.

- Rust es conocido por su alto rendimiento sin sacrificar la seguridad, lo que significa que

- Mantenimiento y Evolución:

- Al estar escrito en un lenguaje moderno como Rust,

sudo-rses más fácil de mantener y evolucionar. El ecosistema de Rust ofrece herramientas y bibliotecas actualizadas que facilitan la implementación de nuevas funcionalidades y la corrección de errores.

- Al estar escrito en un lenguaje moderno como Rust,

Contexto de Desarrollo:

El proyecto sudo-rs surgió en parte como respuesta a preocupaciones sobre la seguridad y la sostenibilidad del código base original de sudo, que ha acumulado complejidad y posibles vulnerabilidades a lo largo de los años. Reescribir herramientas críticas del sistema en Rust es una tendencia emergente en la comunidad de desarrollo de software de sistemas, con el objetivo de crear versiones más seguras y mantenibles de herramientas fundamentales.

Estado del Proyecto:

Como un proyecto en desarrollo, sudo-rs está siendo evaluado y probado por la comunidad para asegurar que cumpla con las expectativas de seguridad, rendimiento y compatibilidad con la versión original de sudo. Sin embargo, su adopción generalizada dependerá de la estabilidad y confianza que los administradores de sistemas depositen en esta nueva implementación.

Related posts

Suscribete

* ¡Recibirás las últimas noticias y actualizaciones sobre tus celebridades favoritas!

Articulos destacados

El Futuro de la Inteligencia Artificial Generativa: Oportunidades y Desafíos

Oportunidades y desafios de la inteligencia artificial generativa.